Vous êtes-vous déjà demandé si vos données personnelles étaient en sécurité en ligne ? DeHashed est un excellent outil pour vérifier si vos informations ont été compromises, mais saviez-vous qu’il existe également d’autres alternatives tout aussi performantes ? Dans cet article, nous avons rassemblé les 15 meilleures alternatives à DeHashed pour vous aider à protéger vos données. Que vous soyez un amateur de sécurité en ligne ou simplement soucieux de votre vie privée, vous trouverez certainement un outil qui vous convient parmi ces options. Alors, préparez-vous à découvrir des noms comme Snusbase, Spybot Identity Monitor, LeakCheck et bien d’autres encore. Ne laissez pas vos données se faire dérober sans combattre, explorez ces alternatives dès maintenant !

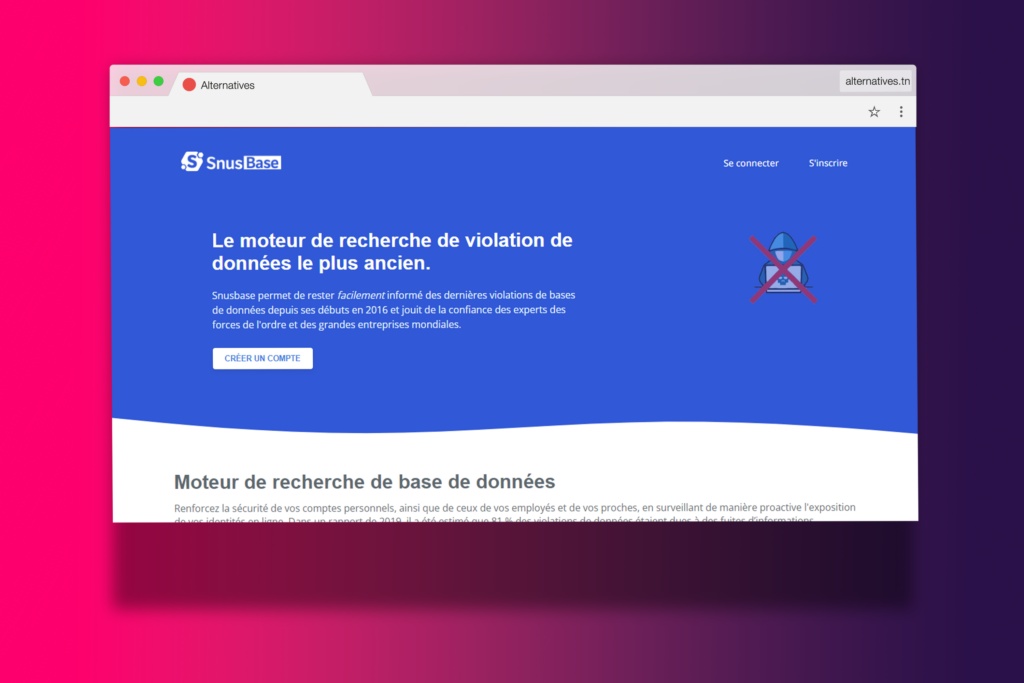

1. Snusbase

Reconnue dans le monde numérique pour sa fiabilité et son efficacité, Snusbase se pose comme un moteur de recherche incontournable pour les fuites de données en ligne. Bien que son volume de bases de données ne rivalise pas avec celui de DeHashed, Snusbase compense par la précision et la pertinence de ses résultats de recherche.

En effet, Snusbase offre à ses utilisateurs une véritable longueur d’avance sur les dernières violations de données. Il s’agit d’une solution proactive pour surveiller et protéger vos informations personnelles contre les cybermenaces. En fournissant des informations détaillées sur les fuites de données et les indices de divers sites compromis, Snusbase vous aide à rester en sécurité en ligne.

| Caractéristiques | Avantages |

|---|---|

| Fiabilité | Snusbase est un moteur de recherche réputé pour les fuites de données. |

| Résultats de recherche ciblés | Les résultats de recherche de Snusbase sont précis et pertinents, facilitant la compréhension de l’utilisateur. |

| Protection | Snusbase offre une excellente capacité de surveillance et de protection contre les fuites de données. |

| Format de résultats | Les résultats sont affichés en texte clair, rendant l’information facilement accessible pour l’utilisateur. |

En utilisant Snusbase, vous pouvez rechercher des informations spécifiques telles que les hachages, les emails, les noms d’utilisateur et les mots de passe. Les résultats affichés par Snusbase sont plus ciblés sur les paramètres de recherche de l’utilisateur et sont plus précis. De plus, ces résultats sont présentés sous une forme de texte clair, facile à comprendre pour l’utilisateur. Enfin, Snusbase offre également une fonctionnalité API, ajoutant une couche supplémentaire de flexibilité à son service.

En résumé, même si Snusbase n’offre pas une base de données aussi vaste que DeHashed, il se hisse en tête en termes de pertinence des résultats de recherche. C’est pourquoi il est considéré comme l’une des meilleures alternatives à DeHashed.

A lire aussi << 16 alternatives incroyables à YOPmail : Découvrez les meilleures options pour protéger votre vie privée en ligne ! >>

2. Spybot Identity Monitor : votre gardien numérique

Avec l’essor de l’ère numérique, nos informations personnelles sont de plus en plus à risque. C’est ici qu’intervient Spybot Identity Monitor, un outil de surveillance de l’identité qui se distingue par son efficacité. Il est un véritable gardien numérique, scrutant les recoins d’Internet pour protéger vos précieuses données.

En tant qu’alternative à DeHashed, Spybot Identity Monitor a su se faire une place de choix grâce à sa capacité à vérifier les fuites d’informations en utilisant différentes bases de données. Ce processus approfondi assure une couverture complète et une détection précise des menaces potentielles. Mais ce qui le rend vraiment unique, c’est son application autonome. Il n’est pas nécessaire d’avoir un navigateur ouvert pour que Spybot fonctionne, ce qui signifie qu’il est constamment en alerte, protégeant vos informations 24 heures sur 24, 7 jours sur 7.

De plus, Spybot Identity Monitor ne se contente pas de détecter les fuites de données. Il va plus loin en offrant des notifications immédiates de fuites de données. C’est comme avoir un système d’alarme personnel pour vos informations en ligne. Vous pouvez ainsi prendre les mesures nécessaires pour vous protéger dès qu’une menace est détectée.

Voici quelques caractéristiques notables de Spybot Identity Monitor :

- Application autonome : Il fonctionne en arrière-plan, assurant une protection constante sans nécessiter d’interaction constante de la part de l’utilisateur.

- Notifications de fuites de données : Recevez des alertes en temps réel lorsque vos informations sont en danger.

- Utilisation de plusieurs bases de données : Pour une détection précise et une couverture complète des menaces potentielles.

- Facilité d’utilisation : Son interface est conviviale et facile à comprendre, même pour les novices en technologie.

- Protection 24/7 : Vos informations sont constamment sous surveillance, vous offrant une tranquillité d’esprit sans précédent.

3. LeakCheck

Si vous cherchez une alternative à DeHashed qui offre une protection solide et une surveillance proactive, alors LeakCheck pourrait être l’outil idéal pour vous. Il s’agit d’un service hautement fonctionnel qui priorise la précision et le détail dans la fourniture de résultats de recherche, en particulier pour les noms d’utilisateur et les adresses e-mail.

Cette plateforme se distingue en permettant aux utilisateurs de sauvegarder leurs identités numériques pour un suivi. En d’autres termes, LeakCheck agit comme un gardien numérique, surveillant constamment vos informations et vous alertant en cas de fuites potentielles. C’est une caractéristique qui pourrait être particulièrement bénéfique pour les développeurs et les particuliers qui cherchent à sécuriser leurs informations et celles des utilisateurs de leurs applications et sites web.

Bien que LeakCheck n’offre pas autant de filtres que DeHashed lors de la recherche de fuites, il compense cela par des résultats de recherche plus précis et détaillés pour un nom d’utilisateur et un courriel. Il est également important de noter que l’accès à ces résultats nécessite un paiement. Cependant, compte tenu de la qualité des informations fournies, c’est un investissement qui en vaut la peine pour ceux qui prennent au sérieux la protection de leurs données.

En ce qui concerne la convivialité, LeakCheck est également à la hauteur. Les résultats de la recherche sont présentés en texte clair, ce qui facilite grandement la compréhension par les utilisateurs. De plus, la plateforme permet aux utilisateurs de rechercher des fuites de données en utilisant uniquement leur adresse e-mail, contrairement à DeHashed, ce qui ajoute une couche de simplicité à l’expérience utilisateur.

- Précision: LeakCheck fournit des résultats de recherche détaillés et précis pour les noms d’utilisateur et les adresses e-mail.

- Surveillance: Les utilisateurs peuvent sauvegarder leurs identités numériques pour le suivi.

- Facilité d’utilisation: Les résultats de la recherche sont présentés en texte clair pour une compréhension facile.

- Coût: L’accès aux résultats nécessite un paiement.

- Simplicité: LeakCheck permet de rechercher des fuites de données à l’aide d’une seule adresse e-mail.

4. Personal Data Leak Checker

Le monde numérique d’aujourd’hui est rempli de menaces invisibles et insaisissables. Parmi ces menaces, la divulgation de données personnelles est l’une des plus redoutées. C’est ici que l’outil Personal Data Leak Checker entre en scène. Conçu pour aider les utilisateurs à s’attaquer à ce problème spécifique, Personal Data Leak Checker est une alternative à DeHashed qui promet de vous aider à garder une longueur d’avance sur les pirates informatiques.

Imaginez une sentinelle numérique, toujours en alerte, cherchant constamment des signes de violation de vos données personnelles. C’est ce que fait Personal Data Leak Checker. Il vous permet de rechercher des informations divulguées telles que les emails et les numéros de téléphone. C’est un peu comme un chien de garde numérique, toujours à l’affût des intrus.

Malgré le fait qu’il dispose d’une base de données plus petite que DeHashed, il compense cela en affichant des résultats plus ciblés pour l’adresse email de l’utilisateur. Cela signifie que vous obtenez des informations plus précises et pertinentes, ce qui est crucial lorsque vous essayez de sécuriser vos données en ligne.

Voici quelques-unes des principales caractéristiques de Personal Data Leak Checker :

- Une interface conviviale qui facilite la recherche et le suivi des données divulguées.

- Des résultats de recherche ciblés pour l’adresse email de l’utilisateur.

- Une base de données solide, bien que plus petite que celle de DeHashed.

- Permet aux utilisateurs de rechercher des informations spécifiques, telles que les emails et les numéros de téléphone.

- Offre un niveau de protection supplémentaire en surveillant constamment les fuites de données possibles.

5. Leakwatch

En cinquième position de notre liste des meilleures alternatives à DeHashed, nous avons Leakwatch, un outil de surveillance des fuites de données extrêmement efficace et fiable. Conçu comme une API Java et un outil en ligne de commande, Leakwatch offre une solution de protection des données proactive pour les entreprises et les particuliers.

Le pouvoir de Leakwatch réside dans sa capacité à surveiller en continu les violations de données sur Internet. En cas de fuite de données, Leakwatch fournit des notifications en temps réel, permettant aux utilisateurs d’agir rapidement pour protéger leurs informations sensibles. Cela signifie que vous n’avez pas à attendre qu’une violation de données fasse les gros titres pour savoir que vos informations ont été compromises.

Mais ce n’est pas tout. L’une des caractéristiques les plus impressionnantes de Leakwatch est son équipe d’experts en protection des données. En cas de fuite, ils sont là pour vous aider à naviguer dans le processus de récupération, ce qui peut être une tâche ardue pour ceux qui ne sont pas familiarisés avec les complexités de la protection des données.

De plus, Leakwatch offre une plateforme centralisée pour surveiller les violations de données. Cela signifie que vous pouvez gérer tous vos comptes et informations sensibles à partir d’un seul endroit, ce qui simplifie la tâche de protection de vos données.

En résumé, Leakwatch est un outil de surveillance de fuites de données complet et facile à utiliser. Il offre une solution proactive pour la protection des données, vous permettant de dormir tranquille en sachant que vos informations sont en sécurité.

- Surveillance en continu : Leakwatch surveille en permanence les violations de données sur Internet, vous alertant rapidement en cas de fuite.

- Notifications en temps réel : Vous recevez des notifications instantanées en cas de fuite de données, vous permettant d’agir rapidement pour protéger vos informations.

- Équipe d’experts : En cas de fuite de données, une équipe d’experts est à votre disposition pour vous aider à récupérer vos informations.

- Plateforme centralisée : Tous vos comptes et informations sensibles peuvent être gérés à partir d’un seul endroit, simplifiant la tâche de protection de vos données.

- Facilité d’utilisation : Leakwatch est conçu pour être facile à utiliser, même pour ceux qui ne sont pas familiarisés avec la protection des données.

A lire aussi << Les 15 meilleures alternatives à VirusTotal en 2023 : Quels outils choisir pour analyser les malwares ?>>

6. F-Secure Leak Checker : une sentinelle vigilante pour vos données

En matière de sécurité numérique, un mot est rapidement devenu synonyme de confiance : F-Secure Leak Checker. Cet outil en ligne, reconnu pour son efficacité, s’est rapidement imposé comme une alternative déterminante à DeHashed. Pourquoi ? Parce qu’il garantit la protection de vos données personnelles sur le vaste océan d’informations qu’est Internet.

Imaginez un gardien infatigable, scrutant inlassablement les recoins sombres du web à la recherche de vos informations personnelles. C’est exactement ce que fait F-Secure Leak Checker. Son fonctionnement est aussi simple qu’efficace : vous lui fournissez une adresse email et il s’occupe du reste.

Et quand on parle de “reste”, c’est une véritable mine d’informations qui est à votre portée. En effet, F-Secure Leak Checker dispose d’une base de données impressionnante de fuites collectées sur Internet. C’est comme si vous aviez un détective privé digital, parcourant sans relâche la toile pour traquer toute fuite de vos données.

Mais l’efficacité de F-Secure Leak Checker ne s’arrête pas là. Sa particularité, c’est qu’il offre des résultats ciblés. Il ne se contente pas de vous dire que vos données ont fuité, il vous indique précisément quelles informations ont été compromises. Cependant, il ne montre pas l’origine de la fuite, un aspect qui pourrait être amélioré à l’avenir.

Et le meilleur dans tout cela ? C’est que F-Secure Leak Checker est gratuit. Contrairement à DeHashed, pas besoin de sortir la carte bleue pour bénéficier de ses services.

- Large base de données de fuites collectées sur Internet

- Résultats ciblés pour une meilleure protection

- Utilisation simple, basée sur une adresse email

- Gratuité de l’outil, contrairement à DeHashed

- Possibilité d’amélioration sur l’origine de la fuite

A lire aussi << Les 10 Meilleures Alternatives à YOPMail en 2023: Des solutions innovantes pour protéger votre confidentialité en ligne >>

7. Mypwd

Envisagez une situation où vous ne pouvez pas vous rappeler si vous avez utilisé le même mot de passe pour plusieurs comptes. L’incertitude vous pèse et vous vous demandez s’il existe un moyen de vérifier si vos informations ont été compromises. C’est ici qu’intervient Mypwd, votre allié dans la lutte contre les cybercriminels.

Fonctionnant comme un véritable bouclier numérique, Mypwd protège et vérifie les mots de passe ou les e-mails compromis. Il est comme un gardien veillant sur votre forteresse de données, prêt à vous alerter en cas d’activité suspecte. Doté d’une base de données exhaustive de fichiers divulgués, son moteur de recherche sophistiqué offre des résultats plus précis et en texte clair, ce qui facilite la compréhension des fuites potentielles.

Comparé à DeHashed, Mypwd fournit des informations plus précises sur les fuites. Il ne se contente pas de signaler une violation, il vous donne des détails plus approfondis. C’est un peu comme si un détective privé vous donnait un compte rendu détaillé de ses découvertes, plutôt qu’un simple résumé.

Son intelligence artificielle avancée permet de scanner efficacement et avec précision les fuites potentielles, offrant ainsi une protection proactive contre les cybercrimes tels que le vol d’identité, les escroqueries bancaires et les infractions commises via les applications de chat.

En somme, voici les caractéristiques principales de Mypwd :

- Protection et vérification des mots de passe ou des e-mails compromis

- Base de données complète de fichiers divulgués pour une recherche précise

- Résultats de recherche en texte clair pour une meilleure compréhension

- Informations plus détaillées sur les fuites que DeHashed

- Utilisation de l’intelligence artificielle pour une détection efficace des fuites

8. Firefox Monitor

Le Firefox Monitor est bien plus qu’une simple application de sauvegarde. Il s’agit d’une sentinelle numérique dédiée qui assure la sécurité de vos données personnelles. Imaginez-le comme un gardien vigilant, toujours prêt à vous avertir de toute violation de données.

Créé par la même équipe qui a conçu le navigateur web bien connu de Mozilla, Firefox Monitor est une réponse robuste aux menaces numériques croissantes. Lorsqu’il s’agit de protéger vos informations personnelles des fuites de données, ce service se distingue par son efficacité et sa fiabilité. Il n’est pas seulement là pour vous avertir après une violation de données, mais aussi pour vous aider à prendre les mesures nécessaires pour vous protéger.

Le coeur de Firefox Monitor est son système de surveillance des violations. Il analyse constamment le web à la recherche de nouvelles fuites de données et vous envoie des alertes en temps réel si vos informations personnelles sont compromise. Cela vous permet de réagir rapidement et de protéger vos données avant qu’elles ne tombent entre de mauvaises mains.

De plus, il ne se limite pas à surveiller les violations de données en cours. Il vous fournit également des rapports détaillés sur les violations passées. Cela vous donne une vue d’ensemble de vos données personnelles et de la manière dont elles ont été compromises dans le passé, ce qui vous permet de mieux comprendre le risque et de prendre des mesures pour améliorer votre sécurité numérique.

Enfin, Firefox Monitor est un outil polyvalent qui offre une gamme de fonctionnalités conçues pour vous aider à protéger vos données. Voici quelques-unes des fonctionnalités clés qu’il offre:

- Alertes en temps réel sur les violations de données

- Rapports détaillés sur les violations passées et en cours

- Surveillance continue du web à la recherche de nouvelles fuites de données

- Conseils personnalisés pour améliorer votre sécurité numérique

- Compatibilité avec tous les principaux systèmes d’exploitation et navigateurs web

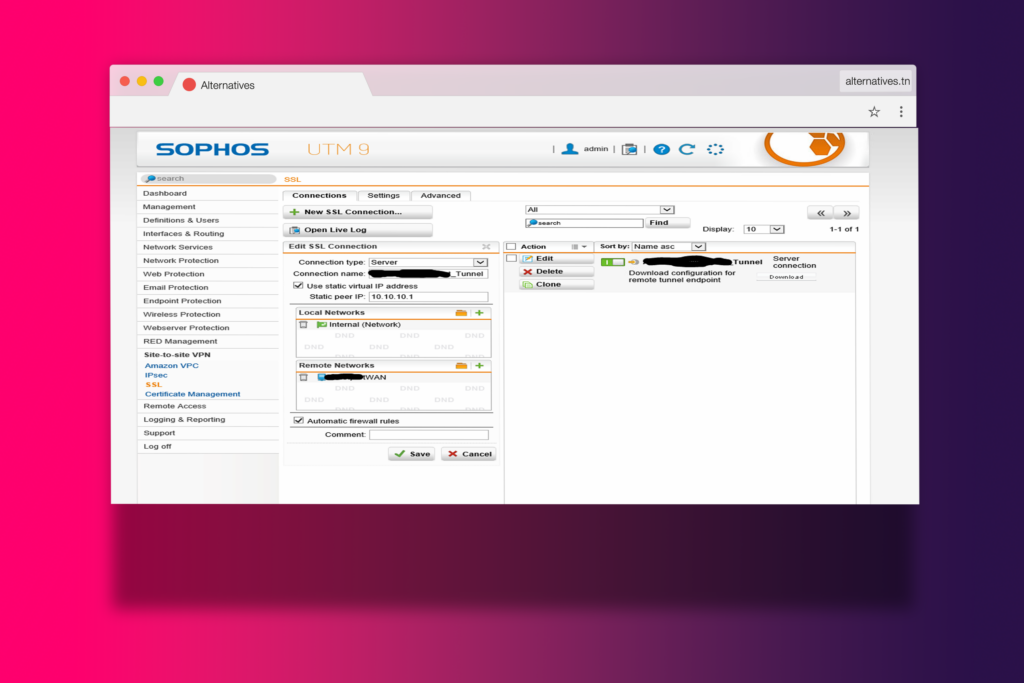

9. Sophos UTM

En naviguant dans l’univers numérique, la menace potentielle de violations de données est omniprésente. Voici où Sophos UTM entre en scène. Cette solution intégrée de gestion des menaces de passerelle sert de bouclier robuste et fiable contre les cyber-attaques.

Au cœur de son fonctionnement, Sophos UTM surveille continuellement le trafic entrant et sortant de votre système, évaluant chaque paquet de données pour détecter les risques potentiels. En d’autres termes, il s’agit d’un gardien numérique, vigilant et actif, qui travaille en arrière-plan de votre système.

Avec son interface conviviale, Sophos UTM offre un équilibre parfait entre sophistication et facilité d’utilisation. Même les novices en matière de sécurité des données peuvent naviguer avec confiance, personnalisant leurs mesures de sécurité et restreignant l’accès aux trafics suspects provenant d’Internet.

Mais ce n’est pas tout. Sophos UTM va au-delà de la simple surveillance des menaces. Il offre également des fonctionnalités telles que l’accès à distance au routage et les serveurs VPN, faisant de lui un outil polyvalent pour améliorer la sécurité numérique. Il est indéniable que Sophos UTM se distingue comme une alternative de premier plan à DeHashed.

- Surveillance constante du trafic: Sophos UTM surveille en continu tout le trafic passant par votre système, évaluant chaque paquet de données pour les risques potentiels.

- Interface utilisateur conviviale: Son interface est conçue pour être facile à utiliser, même pour les débutants en matière de sécurité des données.

- Personnalisation des mesures de sécurité: Offre aux utilisateurs diverses façons de personnaliser leurs mesures de sécurité et de restreindre l’accès aux trafics suspects.

- Fonctionnalités supplémentaires: Outre la surveillance des menaces, il offre également des fonctionnalités telles que l’accès à distance au routage et les serveurs VPN.

- Alternative de premier plan à DeHashed: Avec ses fonctionnalités robustes et sa facilité d’utilisation, Sophos UTM se distingue comme une alternative de premier plan à DeHashed.

10. Nuclear Leaks

Imaginez un outil qui agit comme un détecteur de fumée pour vos données personnelles, vous avertissant en temps réel dès qu’une fuite est détectée. C’est exactement ce que Nuclear Leaks offre. Plus qu’un simple moteur de recherche pour les fuites de données, il sert de gardien, surveillant sans relâche l’Internet pour tout risque potentiel à vos informations.

La protection de vos données numériques est une tâche ardue dans le monde d’aujourd’hui où les violations de données sont monnaie courante. Il est devenu impératif de prendre des mesures proactives pour garantir la sécurité de vos informations. C’est là que Nuclear Leaks intervient. Il fonctionne en coulisses, scrutant le web pour toute instance de vos données personnelles, vous alertant rapidement si vos informations sont compromises.

De plus, Nuclear Leaks offre des informations supplémentaires sur les fuites, vous fournissant des détails cruciaux sur la nature de la violation et les données spécifiques qui ont été exposées. Il s’agit d’une ressource précieuse pour comprendre l’ampleur de la violation et prendre des mesures appropriées pour minimiser les dommages.

Qu’il s’agisse d’experts cherchant des informations divulguées ou d’individus ordinaires souhaitant protéger leurs données, Nuclear Leaks offre une solution complète pour la recherche et la surveillance des fuites de données.

- Alertes en temps réel : Recevez des notifications instantanées dès que vos informations sont compromises.

- Informations détaillées sur les fuites : Comprenez la nature de la violation et les données spécifiques qui ont été exposées.

- Outil de surveillance : Nuclear Leaks surveille continuellement le web pour détecter les fuites de données.

- Protection proactive : Prenez des mesures pour sécuriser vos informations avant qu’elles ne soient compromises.

- Accessibilité : Que vous soyez un expert en sécurité ou un utilisateur quotidien, Nuclear Leaks offre une interface conviviale et facile à utiliser.

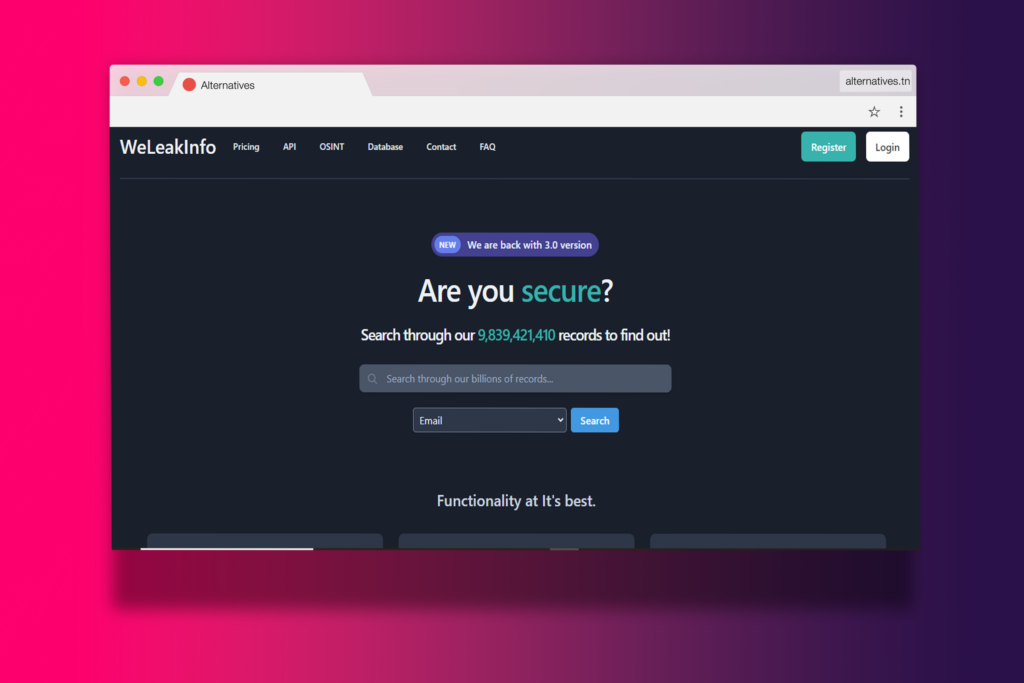

11. WeLeakInfo

Imaginez un gigantesque coffre-fort numérique, renfermant plus de huit milliards de dossiers, chaque dossier débordant d’informations sur des fuites de données. C’est exactement ce que représente WeLeakInfo, un outil qui va au-delà de la simple collecte d’informations. En effet, WeLeakInfo se distingue de DeHashed et d’autres alternatives par son engagement à ne pas censurer les données de ses bases, permettant aux utilisateurs de voir rapidement quelles données fuient et leurs sources.

En outre, WeLeakInfo est constamment mis à jour pour garantir aux utilisateurs qu’ils disposent des dernières fuites de données. C’est comme avoir un détective privé numérique, qui travaille sans relâche pour vous fournir les informations les plus récentes et les plus pertinentes.

Un autre avantage de WeLeakInfo est sa capacité d’intégration avec d’autres applications et sites web. Cela signifie que les utilisateurs peuvent rechercher et trouver des informations divulguées directement à partir de leurs applications habituelles, sans avoir à naviguer sur plusieurs plateformes. Ainsi, que vous soyez un individu soucieux de sa sécurité numérique ou un développeur cherchant à protéger les informations de ses utilisateurs, WeLeakInfo peut vous offrir une valeur inestimable.

Enfin, l’API publique de WeLeakInfo offre la possibilité de rechercher des informations, y compris des adresses e-mail, directement à partir de l’interface de l’application. C’est un outil précieux pour quiconque cherche à minimiser le risque de fuites de données et à renforcer la sécurité de ses informations personnelles.

- Base de données immense : Avec plus de huit milliards de dossiers, WeLeakInfo offre une quantité impressionnante d’informations sur les fuites de données.

- Mise à jour constante : Pour garantir aux utilisateurs l’accès aux dernières fuites de données, WeLeakInfo est régulièrement mis à jour.

- Capacité d’intégration : WeLeakInfo peut être intégré à d’autres applications et sites web, permettant une recherche d’informations facile et centralisée.

- Aucune censure : Contrairement à d’autres plateformes, WeLeakInfo ne censure pas les données de ses bases, permettant une visibilité complète des fuites de données et de leurs sources.

- API publique : Les utilisateurs peuvent rechercher des informations directement à partir de l’interface de WeLeakInfo, pour une surveillance simplifiée et efficace des fuites de données.

12. Bitwarden

Dans un monde numérique où la sécurité est un enjeu majeur, Bitwarden se présente comme une alternative incontournable à DeHashed. Ce gestionnaire de mots de passe exemplaire se distingue par sa capacité à crypter les mots de passe enregistrés et à surveiller les activités suspectes, offrant ainsi une couche supplémentaire de protection à ses utilisateurs.

L’idée de Bitwarden est née de la nécessité de renforcer la sécurité des informations numériques. Dans ce contexte de cybercriminalité croissante, la protection des mots de passe est devenue un impératif. En réponse à cela, Bitwarden a été conçu pour offrir une solution robuste et fiable.

Il va sans dire que la valeur de Bitwarden réside dans sa capacité à crypter les mots de passe. Cela signifie que même en cas de fuite de données, vos mots de passe restent sécurisés et inaccessibles aux cybercriminels. De plus, le suivi des activités suspectes permet d’identifier rapidement toute tentative de violation de la sécurité, renforçant encore plus la protection offerte.

En somme, Bitwarden offre une approche proactive de la gestion des mots de passe, ce qui en fait une alternative à DeHashed non seulement viable mais également avantageuse dans bien des aspects.

- Protection renforcée : Bitwarden crypte vos mots de passe pour garantir leur sécurité, même en cas de fuite de données.

- Surveillance des activités suspectes : Bitwarden surveille constamment vos données pour détecter et signaler toute activité suspecte.

- Gestion proactive des mots de passe : Bitwarden fait plus que simplement stocker vos mots de passe, il offre une solution de gestion de mots de passe complète.

- Sécurité accrue : Grâce à son système de cryptage et de surveillance, Bitwarden offre une sécurité accrue par rapport à d’autres alternatives à DeHashed.

- Facilité d’utilisation : L’interface de Bitwarden est conviviale, ce qui rend la gestion des mots de passe simple et sans tracas.

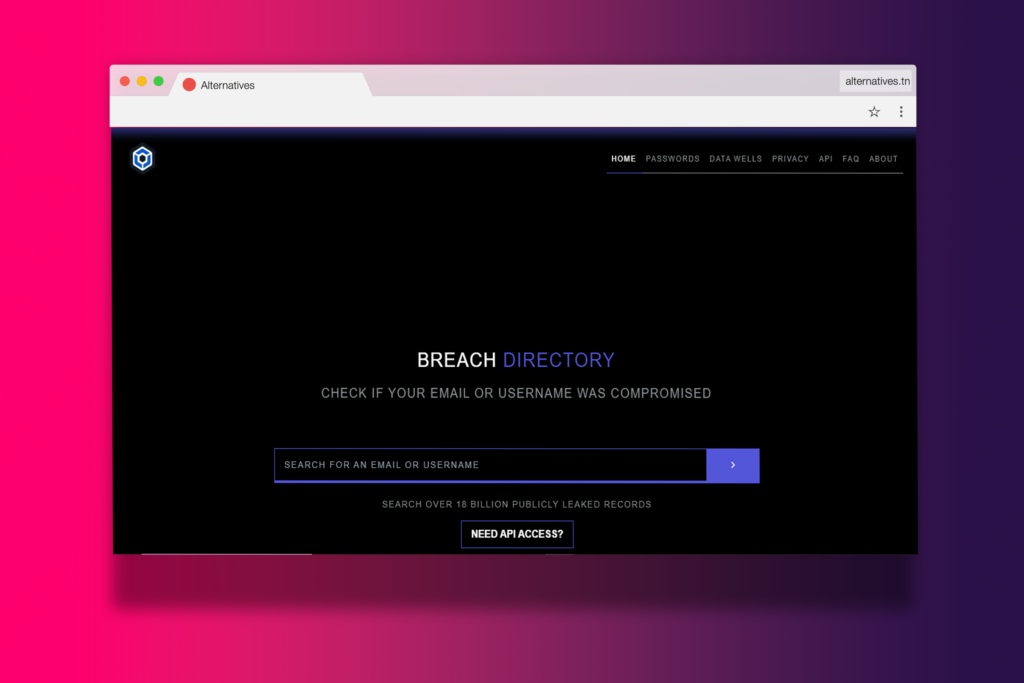

13. BreachDirectory, la surveillance proactive de vos informations personnelles

Dans le monde numérique actuel, la sécurité des données est une préoccupation majeure. Qu’il s’agisse de vos emails, de vos noms d’utilisateur ou de vos numéros de téléphone, le risque de voir ces informations compromises est toujours présent. C’est ici que BreachDirectory entre en jeu. Cet outil gratuit vous aide à garder un œil vigilant sur vos informations personnelles.

Imaginez un gardien numérique qui surveille en permanence vos informations contre les bases de données et vous alerte s’il y a des correspondances. C’est exactement ce que fait BreachDirectory. Avec une mise à jour régulière de ses bases de données avec des informations divulguées trouvées sur l’ensemble de l’internet, BreachDirectory garantit la meilleure surveillance et protection possible pour ses utilisateurs.

Mais ce n’est pas tout. Lorsqu’une correspondance est trouvée dans leur base de données, BreachDirectory ne se limite pas à vous le signaler. Il vous montre également quelles informations et dans quelle mesure elles ont été compromises. Chaque recherche divulguée est mise en évidence en rouge, ce qui la rend facile à repérer. Et ce, même si vous effectuez une recherche rapide.

En outre, la plateforme fournit des informations supplémentaires sur les fuites de données, telles que les algorithmes de hachage utilisés, les dates de vidage, les catégories des vidages, etc. Bien que ces détails puissent sembler techniques, ils sont essentiels pour comprendre la gravité de la fuite et les mesures à prendre pour y remédier.

Il est vrai que BreachDirectory offre moins de critères de recherche que DeHashed. Cependant, c’est un outil gratuit et les utilisateurs n’ont pas à payer quoi que ce soit pour voir les résultats de la recherche. Ce qui en fait une alternative attrayante pour ceux qui cherchent à surveiller leurs informations sans se ruiner.

- Surveillance continue des informations personnelles : BreachDirectory surveille en permanence vos données contre sa base de données et vous alerte en cas de correspondance.

- Mise à jour régulière de la base de données : L’outil met à jour ses bases de données avec des informations divulguées trouvées sur l’ensemble de l’internet.

- Indication claire des données compromises : Lorsqu’une correspondance est trouvée, BreachDirectory indique clairement quelles informations ont été compromises et dans quelle mesure.

- Informations supplémentaires sur les fuites : La plateforme fournit des détails sur les fuites de données, tels que les algorithmes de hachage utilisés, les dates de vidage, etc.

- Gratuité : BreachDirectory est un outil gratuit, ce qui en fait une alternative attrayante pour ceux qui cherchent à surveiller leurs informations sans se ruiner.

14. Mypwd

En dépit de l’omniprésence des cybercrimes, de l’usurpation d’identité au vol de données, des solutions innovantes comme Mypwd se tiennent en première ligne pour protéger les utilisateurs.

Imaginez un gardien de sécurité numérique travaillant 24 heures sur 24, sept jours sur sept, surveillant sans relâche toutes les activités suspectes. Cette image vous donne une idée de ce qu’est Mypwd. Il s’agit d’une plateforme conçue pour sauvegarder et vérifier si vos mots de passe ont été compromis par des pirates. Sa technologie de pointe repose sur une intelligence artificielle capable de scanner les tentatives d’intrusion sur vos comptes.

En plus de cette surveillance constante, Mypwd offre un rapport détaillé sur l’origine de la fuite, permettant aux utilisateurs de reprendre le contrôle de leurs informations. Cela offre également un point de départ pour enquêter sur les fuites si nécessaire. Mypwd se distingue par son approche ciblée, offrant des résultats plus pertinents pour chaque recherche par rapport à d’autres plateformes comme DeHashed.

Alors, comment Mypwd vous aide-t-il à lutter contre les cybercrimes ? Voici quelques-unes de ses caractéristiques les plus notables :

- Protection des mots de passe : Mypwd utilise l’IA pour scanner continuellement vos comptes à la recherche de signes d’intrusion.

- Rapport détaillé : Il fournit un rapport complet sur l’origine de la fuite, vous permettant de reprendre le contrôle de vos informations.

- Résultats ciblés : Contrairement à DeHashed, Mypwd offre des résultats plus spécifiques à votre recherche.

- Surveillance constante : Mypwd surveille vos comptes 24 heures sur 24, 7 jours sur 7, pour une tranquillité d’esprit maximale.

- Prévention de la fraude : Mypwd offre des fonctionnalités pour lutter contre les cybercrimes tels que le vol de données et l’usurpation d’identité.

15. Snusbase : Une alternative supérieure à DeHashed

Entrez dans l’univers de Snusbase, la meilleure alternative à DeHashed. Cette plateforme est plus qu’un simple moteur de recherche : c’est un véritable bouclier de sécurité qui s’efforce de vous offrir les meilleurs résultats de recherche et une intégration API avec d’autres services.

Lorsque l’on parle de sécurité des données et de protection de la vie privée, il est primordial de rester en avance sur les dernières violations de données. C’est ici que Snusbase entre en jeu. Contrairement à DeHashed, Snusbase ne se contente pas d’offrir une base de données complète. Il va plus loin en fournissant des résultats de recherche plus précis et plus pertinents pour l’utilisateur.

Sa capacité à afficher des résultats plus ciblés en fonction des paramètres de recherche de l’utilisateur est ce qui le distingue. Les résultats sont non seulement plus précis et plus faciles à comprendre pour l’utilisateur, mais ils sont également présentés sous une forme claire et compréhensible.

De plus, Snusbase fournit aux utilisateurs des informations et une sécurité en ligne concernant leurs informations divulguées et les index de divers sites compromis. Il vous permet de rechercher des informations pertinentes pour vous, comme les hachages, les courriels, les noms d’utilisateur et les mots de passe.

Voici quelques caractéristiques significatives de Snusbase :

- Des résultats de recherche supérieurs par rapport à DeHashed.

- Intégration API avec d’autres services.

- Des informations précises sur les fuites de données.

- Une base de données mise à jour en continu.

- Un moteur de recherche fiable et respecté pour les fuites de données en ligne.

DeHashed est une plateforme qui permet de rechercher des informations en ligne qui ont été divulguées, telles que des adresses e-mail et des numéros de téléphone.

Voici quelques-unes des meilleures alternatives à DeHashed :

1. Snusbase

2. Spybot Identity Monitor

3. LeakCheck

4. Personal Data Leak Checker

5. Leakwatch

6. F-Secure Leak Checker

7. Mypwd

8. Firefox Monitor

9. Sophos UTM

10. Nuclear Leaks

11. WeLeakInfo

12. Bitwarden

13. BreachDirectory

Snusbase est un moteur de recherche réputé et fiable pour les fuites de données en ligne. Il offre des résultats ciblés pour les recherches des utilisateurs, mais dispose de bases de données moins étendues que DeHashed.

Spybot Identity Monitor est un outil de surveillance d’identité qui vérifie les fuites d’informations en utilisant différentes bases de données. Il dispose d’une application autonome et offre des notifications immédiates en cas de fuites de données.

LeakCheck permet aux utilisateurs de sauvegarder des identités numériques à des fins de surveillance. Il fournit des résultats de recherche précis et détaillés pour les noms d’utilisateur et les adresses e-mail. L’accès aux résultats nécessite un paiement.

Personal Data Leak Checker permet aux utilisateurs de rechercher des informations divulguées telles que des adresses e-mail et des numéros de téléphone. Il affiche des résultats ciblés pour l’adresse e-mail de l’utilisateur, mais dispose d’une base de données plus petite que DeHashed.